DNS

DNS - დომენების სახელების სისტემაა, რომელიც დომენის სახელს IP მისამართად თარგმნის.

მაგ. როდესაც ბრაუზერში ვწერთ google.com, ბრაუზერი უკავშირდება საჯარო DNS სერვერს,

რომელიც პასუხად google.com-ის IP მისამართს გვიბრუნებს, რაც საშუალებას აძლევს ბრაუზერს, რომ დაამყაროს

კავშირი google.com-ის სერვერთან და შემდგომი კომუნიკაცია სრულად ამ IP მისამართის გამოყენებით გააგრძელოს.

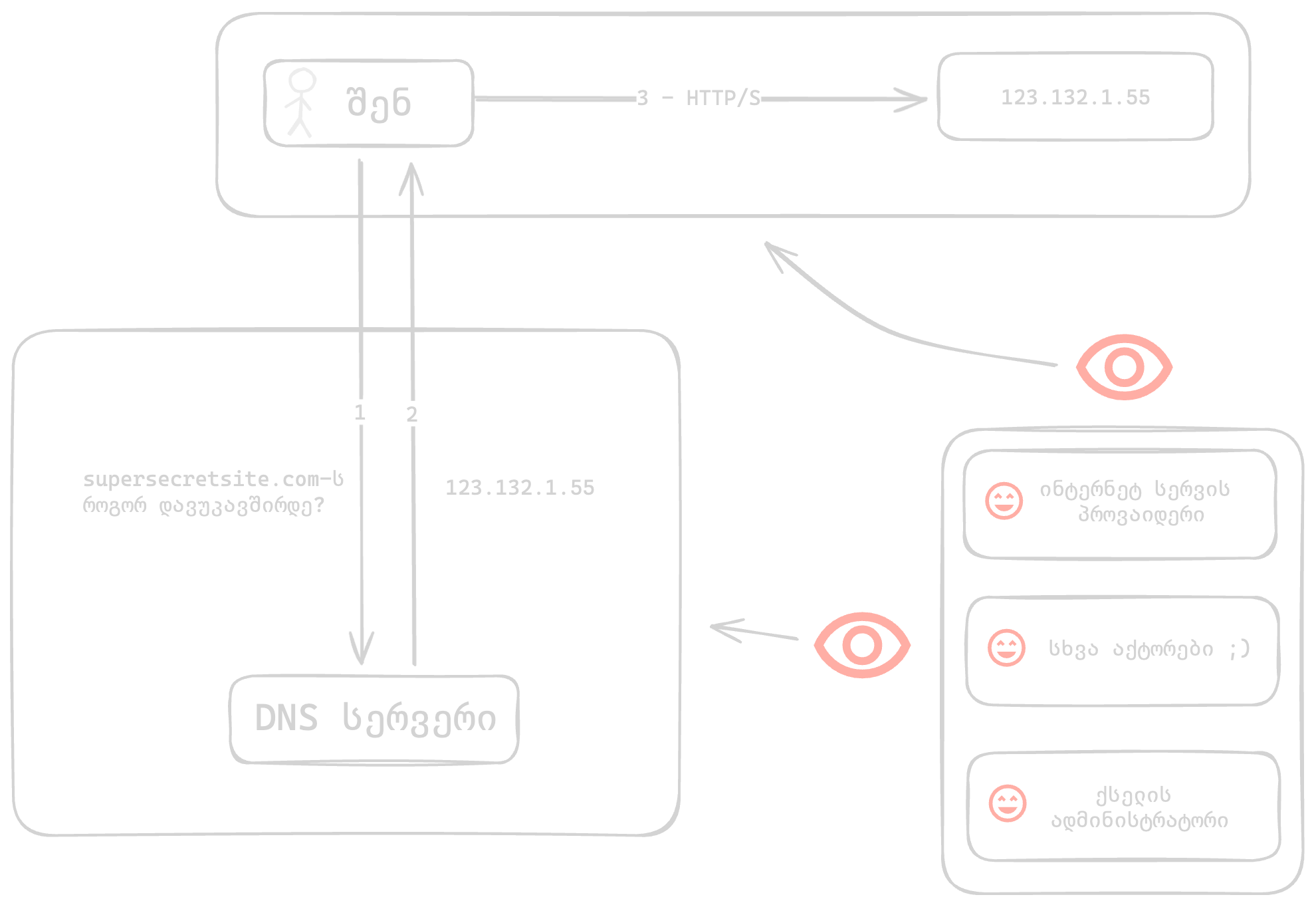

პრობლემა

სტანდარტულად, DNS ტრაფიკი დაშიფრული არაა, რაც ნიშნავს, რომ DNS სერვერამდე გაგზავნილი მოთხოვნა ხილულია ყველასთვის:

- ქსელის ადმინისტრატორი (მაგ. WIFI-ს მფლობელი)

- ინტერნეტ სერვისის პროვაიდერი (რომელიც ხშირ შემთხვევაში, თავადაა იმ DNS სერვერის მფლობელი, რომელსაც სისტემა უკავშირდება)

- ამ მოთხოვნის ადრესატამდე გაგზავნასა და უკან დაბრუნებაში მონაწილე სხვა სუბიექტები (მაგ. ინტერნეტ სერვის პროვაიდერის პარტნიორები)

ზემოთ ჩამოთვლილ ყველა სუბიექტს ეს შემდეგ შესაძლებლობებს აძლევს:

- აწარმოოს ჩანაწერები, თუ როდის შევედით რომელიმე საიტზე ან გამოვიყენეთ რომელიმე აპლიკაცია

- დაბლოკოს რესურსი

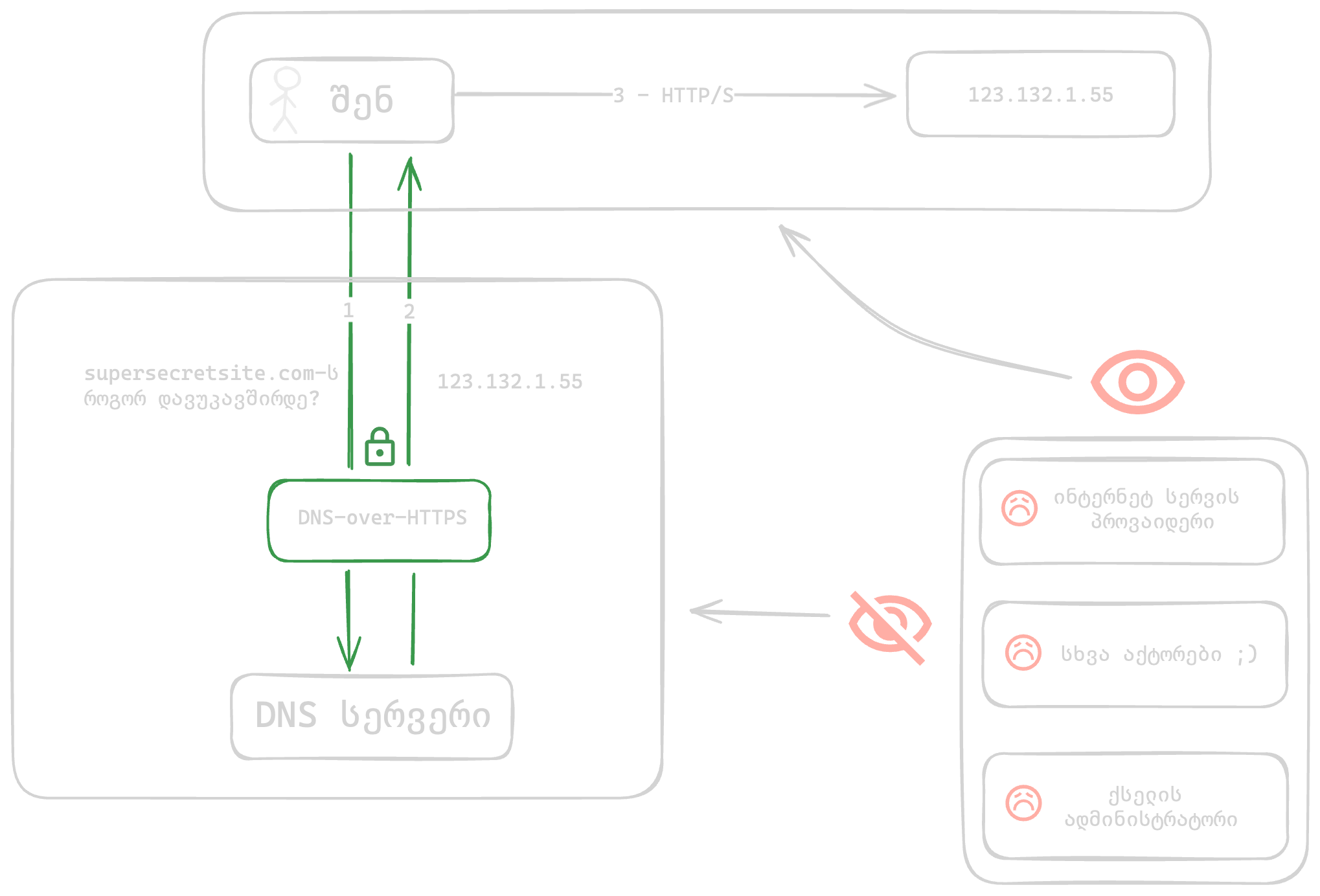

დაშიფრული DNS¶

გადაწყვეტა

დაშიფრული DNS გვაძლევს საშუალებას, რომ ეს მოთხოვნები უხილავი გავხადოთ ყველასთვის, თავად DNS სერვერის მფლობელის გარდა.

ყურადღება

დაშიფრული DNS-ის გამოყენებით, ჩამოთვლილი აქტორებისგან მხოლოდ DNS მოთხოვნა იმალება. DNS სერვერისგან საიტის IP მისამართის მიღების შემდეგ, თქვენი მოწყობილობიდან ამ IP მისამართთან დაკავშირება დაფარული არ იქნება.

ამ მოთხოვნის დასამალად, დაგჭირდებათ VPN.

დაშიფრული DNS-ის რამდენიმე გავრცელებული პროტოკოლი არსებობს:

- DNS over HTTPS (DoH)

- DNS over TLS (DoT)

- DNS over QUIC (DoQ)

DNS over HTTPS (DoH) ყველაზე მარტივი გადაწყვეტილებაა, რადგან ის სხვა სტანდარტულ ინტერნეტ ტრაფიკთან ერთად "იმალება", რაც მის დაბლოკვას ართულებს.

MacOS¶

MacOS-ზე DoH-ის ჩართვა სისტემური პროფილის მეშვეობითაა შესაძლებელი.

თუმცა აპლიკაციებს სისტემურ პროფილში არსებული პარამეტრების საკუთარით ჩანაცვლება შეუძლიათ. რაც ხშირ შემთხვევაში, აჩენს DNS ტრაფიკის გაჟონვის რისკს.

ეს ეხება ყველა ბრაუზერს, რომელიც დაფუძნებულია Chromium-ის ძრავზე (მაგ. Chrome, Brave, Edge).

ამის გამო, FOI სისტემური პროფილი ბრაუზერების პარამეტრებსაც შეიცავს, რომელიც Chrome, Brave, Edge ბრაუზერებს მიუთითებს, რომ გამოიყენონ სისტემური DNS, ხოლო Firefox-ის შემთხვევაში - აკონფიგურებს Cloudflare DoH-ს პირდაპირ ბრაუზერში.

ინსტრუქციები:

- დააინსტალირეთ FOI Security სისტემურ პროფილი

- შედით Settings > Network > Filters & Proxies და გააქტიურეთ ერთ-ერთი:

ხელმისაწვდომი პროფილები

CloudFlare-ის DNS სერვერი. ეს სერვერი სტანდარტულია და მასში რეკლამები ან სხვა დომენები დაბლოკილი არ არის.

- "CloudFlare DoH":

Enabled - შედით ბრაუზერიდან https://one.one.one.one/help და შეამოწმეთ -

Using DNS over HTTPS (DoH) - Yes

AdGuard-ის DNS სერვერი. ამ სერვერზე დაბლოკილია რეკლამების, თრექინგის და ფიშინგის მნიშვნელოვანი ნაწილი.

- "AdGuard DoH":

Enabled - შედით ბრაუზერიდან https://adguard.com/en/test.html და შეამოწმეთ -

Protocol: DNS-over-HTTPS

iOS¶

iOS-ზე DoH-ის ჩართვა სისტემური პროფილის მეშვეობითაა შესაძლებელი.

ინსტრუქციები:

- დააინსტალირეთ FOI Security სისტემურ პროფილი

- შედით Settings > General > VPN & Device Management > DNS და გააქტიურეთ ერთ-ერთი:

ხელმისაწვდომი პროფილები

CloudFlare-ის DNS სერვერი. ეს სერვერი სტანდარტულია და მასში რეკლამები ან სხვა დომენები დაბლოკილი არ არის.

- "CloudFlare DoH":

Enabled - შედით ბრაუზერიდან https://one.one.one.one/help და შეამოწმეთ -

Using DNS over HTTPS (DoH) - Yes

AdGuard-ის DNS სერვერი. ამ სერვერზე დაბლოკილია რეკლამების, თრექინგის და ფიშინგის მნიშვნელოვანი ნაწილი.

- "AdGuard DoH":

Enabled - შედით ბრაუზერიდან https://adguard.com/en/test.html და შეამოწმეთ -

Protocol: DNS-over-HTTPS

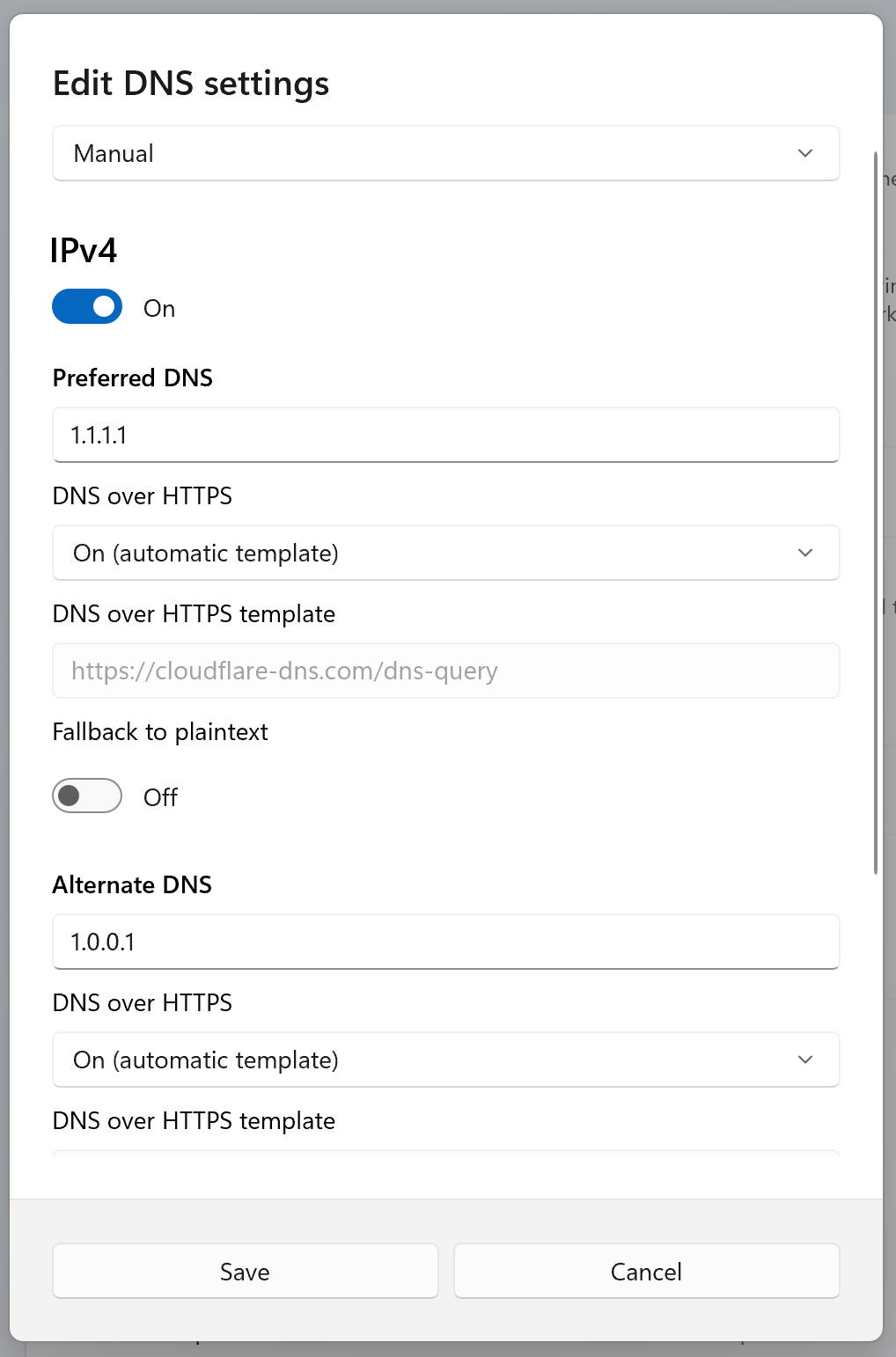

Windows¶

Windows-ზე DoH-ის ჩართვა ქსელის პარამეტრების შეცვლითაა შესაძლებელი.

ინსტრუქციები:

- Settings > Network & Internet > Wi-Fi

- Hardware Properties > DNS server assignment > Edit > Manual

- ჩამოსაშლელი სიიდან ავირჩიოთ Manual

- ჩავრთოთ IPv4

ხელმისაწვდომი პროფილები

CloudFlare-ის DNS სერვერი. ეს სერვერი სტანდარტულია და მასში რეკლამები ან სხვა დომენები დაბლოკილი არ არის.

- Preferred DNS-ში ჩაწერეთ 1.1.1.1

- Alternate DNS-ში ჩაწერეთ 1.0.0.1

- DNS over HTTPS-ში ვირჩევთ "On (automatic template)"

- DNS over HTTPS ავტომატურად შეივსება:

https://cloudflare-dns.com/dns-query - Save

- შედით ბრაუზერიდან https://one.one.one.one/help და შეამოწმეთ -

Using DNS over HTTPS (DoH) - Yes

AdGuard-ის DNS სერვერი. ამ სერვერზე დაბლოკილია რეკლამების, თრექინგის და ფიშინგის მნიშვნელოვანი ნაწილი.

- Preferred DNS-ში ჩაწერეთ 94.140.14.14

- Alternate DNS-ში ჩაწერეთ 94.140.15.15

- DNS over HTTPS-ში ვირჩევთ "On (manual template)"

- DNS over HTTPS შეიყვანეთ:

https://dns.adguard-dns.com/dns-query - Save

- შედით ბრაუზერიდან https://adguard.com/en/test.html და შეამოწმეთ -

Protocol: DNS-over-HTTPS

თუ ინტერნეტს კაბელით უკავშირდებით, გაიმეორეთ იგივე, მაგრამ პირველ ნაბიჯზე Wi-Fi-ის მაგივრად აირჩიეთ Ethernet.

Windows პარამეტრების მაგალითი

Android¶

Android-ზე DoH მხოლოდ ორ DNS სერვისთან მუშაობს, რომელიც კოდშია გაწერილი 3.

სტანდარტული 1.1.1.1 მაგივრად, სხვა სერვერის გამოყენების შემთხვევაში, DoH-ის ნაცვლად სისტემა DoT (DNS-over-TLS)-ს გამოიყენებს, რაც ხშირად, შესაძლოა დაბლოკილი იყოს ქსელის ადმინისტრატორის მიერ.

ინსტრუქციები:

- Settings > Network & Internet > Private DNS > Private DNS Provider hostname:

cloudflare-dns.com - შევდივართ ბრაუზერიდან https://one.one.one.one/help და ვამოწმებთ - "Using DNS over HTTPS (DoH) - Yes"

დამატებით წასაკითხი:

DNS over HTTPS and DNS over TLS - Mullvad

დახმარება